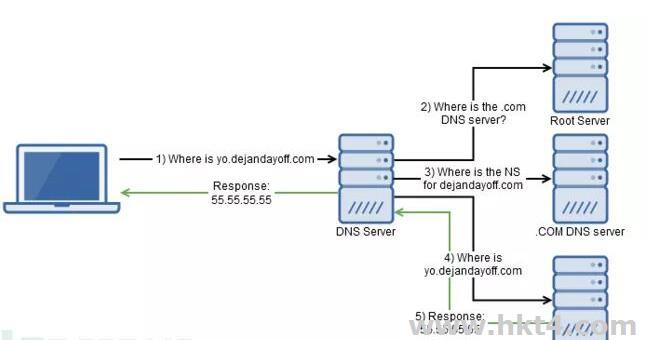

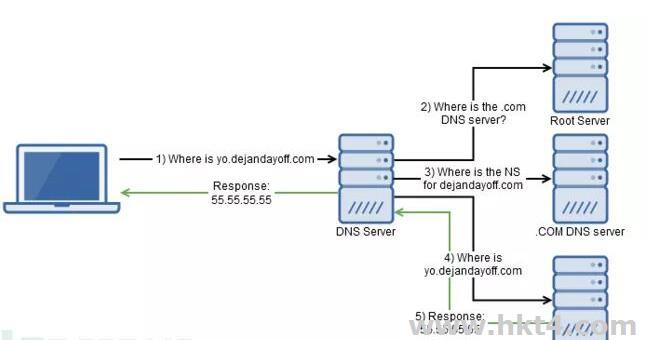

AWS 云服务器2023年下半年渗透技巧有哪些?AWS客户可以使用默认虚拟私有云(VPC)中的DNS架构,发往AWS管理设施的流量同样也会经过亚马逊域名服务器(AmazonProvidedDNS),但是,这种AmazonProvidedDNS流量不会像标准用户流量那样能通过同一个网络环境链接流出,且不可被AWS安全组审核评估。因此,使用DNS数据渗漏技术(DNS

exfiltration ),就能实现从隔离网络中窃取数据。

数据渗漏(Data

exfiltration):就是黑客将已经在目标网络中获取的信息传递出来的技术,核心就是对欲渗出的数据进行加密、混淆,然后通过一些隐蔽的手段传递出来而不被察觉或者引起警觉。在某些场景中,数据渗漏也可称为数据窃取。

AWS 云服务器免绑卡账户申请:https://www.hkt4.com/zt/2023-05-06/

一、申请网络压力测试许可

在对您的网络进行压力测试之前,请查看 Amazon EC2 测试政策。如果您计划的测试超过了政策中规定的限制,请使用模拟事件表单提交申请。

重要信息: 在您计划测试的至少 14 个工作日之前提交模拟事件申请。提供您的计划的完整描述,包括预期的风险和结果。

二、申请其他模拟事件的许可

对于任何其他模拟事件,请使用模拟事件表单提交申请。提供您的计划事件的完整描述,包括详细信息、风险和预期结果。

三、以下是针对 AWS 云服务器的渗透技巧:

1、强密码策略

AWS 强制开启强密码策略,在设置密码时需要满足以下条件:密码长度至少为 8 个字符,包括数字、字母和特殊字符。此外,建议使用 SSH 密钥对来访问

AWS 实例,以避免密码被盗。

2、关闭不使用的端口

为了防止不必要的攻击,建议关闭不使用的端口,包括 Telnet 和 FTP

等明文传输协议。某些协议可能会使服务器面临不必要的风险,因此建议在安全组中进行设置。

3、多因素身份验证

多因素身份验证可以大大增强 AWS

账户的安全性。管理员可以设置多个身份验证因素,例如使用手机或硬件密钥作为第二个因素,在登录时需要输入密码和第二个因素以验证用户真实身份。

4、定期更新系统和应用程序

定期更新操作系统和应用程序可以防止已知漏洞被攻击者利用。同时,AWS 提供了 Amazon Inspector 服务,可以帮助管理员扫描 EC2

实例以检测安全漏洞。

要针对您的 AWS 账户上的资源或从其资源执行渗透测试,请遵循渗透测试中的政策和指南。无需获得 AWS 的批准即可对您的 AWS

账户上的资源或从其资源运行渗透测试。有关禁止活动的列表,请参阅渗透测试的客户服务政策。

注意: 您无权对不在您的 AWS 账户上的 AWS 基础架构执行任何安全评估。您也无权对 AWS 服务执行安全评估。如果您在安全评估过程中发现任何

AWS 服务存在安全问题,请立即联系 AWS 安全部门。 如果您计划运行Aws云服务器渗透测试以外的其他安全测试,请参阅其他模拟事件中的指南。